Ne bougez pas, Darth vous expliquera comment « lire » ces cartes.

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Publié à l'origine sur Substack le 19 septembre 2022

Mis à jour ici le 18 décembre 2024

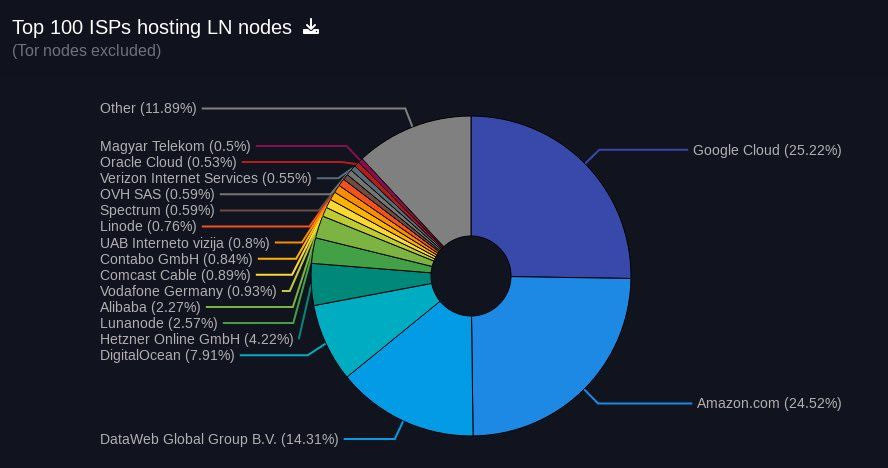

OK les plébéiens, à la demande d'un autre de mes lecteurs, ils m'ont demandé d'interpréter/lire ce graphique, craignant que le graphique montre que de nombreux nœuds LN « tournent » sur Amazon, Google, etc. et que LN est « centralisé ».

Je pense qu'à l'origine, ce FUD a été lancé sur Internet par les gars de XRP/ETH, essayant de diminuer la « confiance » des normies dans Bitcoin et de créer la panique.

Vous pouvez voir par vous-même ces graphiques sur Mempool.space.

Je ris simplement quand les gens ont si facilement peur sans savoir comment fonctionne le réseau Internet et comment « lire » ces graphiques graphiques.

Calmez-vous les gars, voici l'explication simple.

Tout d'abord, je n'entrerai pas dans les détails techniques ici, je vais juste essayer d'expliquer en termes simples, afin que tout utilisateur non technique puisse comprendre comment lire ces graphiques.

Je pense également que les gars de Mempool.space devraient mettre une note explicative sur ce graphique et que le terme « FAI hébergeant des nœuds LN » n'est pas correct et cela a été source de confusion pour de nombreuses personnes.

Il y a ici quelques aspects principaux à souligner :

- nœuds cloud, hébergés dans des centres de données

- nœuds VPS, serveurs privés, hébergés dans des centres de données, nœuds en cours d'exécution

- VPS utilisés comme passerelles VPN

- Services VPN, l'utilisateur obtient une adresse IP à partir d'un autre emplacement géographique

- Réseau Tor, un réseau séparé, presque invisible

- nœuds clearnet, simplement des nœuds avec de vraies adresses IP régulières

Glossaire pour ceux qui ne connaissent pas

VPS = serveur privé virtuel

VPN = réseau privé virtuel

Tor = un réseau privé crypté qui utilise un protocole distinct sur Internet

clearnet = votre adresse IP / domaine Internet habituel

FAI = fournisseur d'accès Internet, celui qui vous fournit Internet à la maison / au travail

Nœuds cloud

Oui, il y en a un bon nombre de nœuds LN qui fonctionnent dans des centres de données, des entreprises, des développeurs, des testeurs, etc. pourraient exécuter certains nœuds LN pour une meilleure fiabilité et redondance. En fin de compte, leur objectif principal est de protéger leurs systèmes et l'exécution d'un nœud RPi n'est PAS FIABLE pour une moyenne / grande entreprise (comme je l'ai expliqué dans l'un de mes guides précédents). Mais je ne suis pas ici pour débattre du matériel à exécuter pour un nœud. Tous les nœuds sont bons !

N'oublions pas que Voltage (fournisseur de nœuds cloud) est en plein essor en ce moment, de nombreux utilisateurs veulent exécuter un nœud en 5 minutes et ils n'ont pas de machine disponible. Il est donc facile de faire quelques clics et c'est fait. Oui, ce n'est pas idéal, mais c'est OK si vous savez ce que vous faites. Donc tous ces nœuds de cloud de tension sont dans des centres de données (appartenant à Amazon, Google, etc.).

Tous ces nœuds de cloud utiliseront et annonceront une adresse IP de CE centre de données, qui est allouée à chaque machine. Cette adresse IP peut être détenue/diffusée par Amazon, Google, etc. Découvrez comment les adresses IP publiques sont allouées aux FAI.

Il est donc évident que dans ce graphique apparaîtra x nombre de « nœuds Amazon »… OMG :)

Ces « nœuds de cloud » constituent-ils une menace pour Bitcoin LN ?

Peut-être, mais pas tant que ça. L'utilisateur/propriétaire du nœud aura TOUJOURS le contrôle de ses clés. À tout moment, avec votre seed de nœud + la dernière sauvegarde des canaux, vous pouvez le faire tourner sur un autre nœud à la maison ou tout ce que vous pouvez, si votre nœud de cloud est arrêté par les centres de données. Et votre nœud est de retour, opérationnel en quelques minutes.

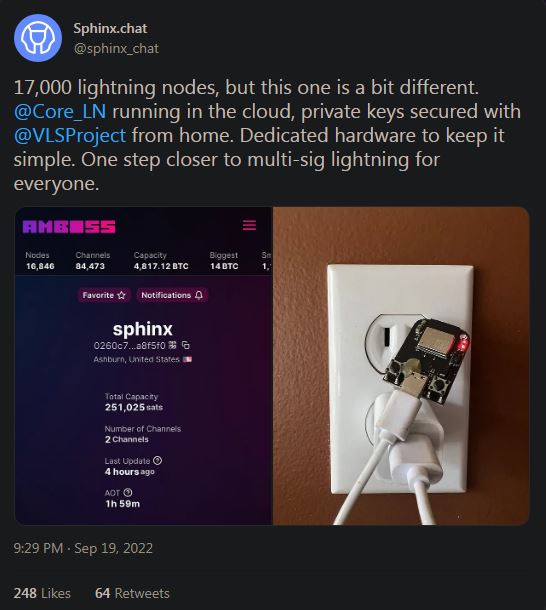

Un bon exemple est ce nœud cloud que Sphinx gère avec des clés situées à la maison. Ainsi, même si la machine cloud est compromise, elle ne peut toujours pas être utilisée sans les clés.

Il n'y a aucun moyen pour que ces nœuds cloud puissent affecter le trafic régulier sur LN.

Nœuds VPS

Ils sont plus ou moins les mêmes que les nœuds cloud, sauf que l'utilisateur gère lui-même l'ensemble du système d'exploitation, le logiciel du nœud, les applications, l'accès, etc. Le centre de données ne gère que le matériel.

Même situation que précédemment, l'utilisateur peut à tout moment lancer son nœud VPS sur n'importe quelle autre machine, PERSONNE n'a ses clés.

Il en va de même pour les nœuds cloud avec les adresses IP affichées. Il peut appartenir à diverses grandes sociétés Internet, mais cela ne signifie presque rien. C'est juste une référence.

VPS utilisé comme passerelle VPN

C'est ici que commence la partie amusante !

L'utilisateur a donc loué un matériel dans un centre de données, mais n'exécute PAS de nœud sur cette machine ! Il l'utilise simplement, avec un simple Linux pour être un VPN proxy, et y connecte son propre nœud LN domestique, en utilisant un tunnel VPN.

Ainsi, tout le trafic du nœud LN sera redirigé via cette IP publique attribuée à ce VPS distant par le locataire et également acheté auprès de divers grands backbones d'Internet.

Ainsi, même si ce nœud utilise cette IP, cela ne signifie pas qu'il est situé à cet emplacement IP ou qu'il est de ce pays ou « détenu » par Amazon ou Google. C'est juste une référence.

Habituellement, ces nœuds VPS LN fonctionnent également sur Tor, en mode hybride, sur les deux réseaux. Alors imaginez qu'il y ait encore plus de confusion dans ces graphiques :)

Un exemple de services VPS comme celui-ci est TunnelSats.com.

Est-ce une menace pour LN ? Pas question ! L'utilisateur peut à tout moment passer d'un fournisseur VPS à un autre ou simplement utiliser Tor.

Services VPN

L'utilisateur loue un service dédié qui lui fournit un réseau privé pour tout son trafic domestique, en utilisant un tunnel et en attribuant une ou plusieurs adresses IP dédiées.

L'utilisateur configure son nœud LN pour qu'il fonctionne via ce réseau, mais en utilisant sa connexion Internet domestique, cryptée et privée.

Ainsi, son nœud apparaîtra dans les graphiques comme utilisant une adresse IP d'Amazon par exemple, mais Amazon n'a rien à voir avec son nœud. Encore une fois, c'est juste une référence.

Est-ce une menace pour LN ? Pas question ! L'utilisateur peut à tout moment passer d'un fournisseur VPN à un autre ou simplement utiliser Tor ou même avec sa propre adresse IP personnelle.

Réseau Tor

L'utilisateur exécute son nœud en toute confidentialité, en utilisant UNIQUEMENT le réseau Tor.

Je n'entrerai pas trop dans les détails pour expliquer le réseau Tor, mais Jameson Lopp a un excellent article expliquant comment ces nœuds Tor fonctionnent ici.

Est-ce qu'ils constituent une menace pour le réseau de nœuds LN ? Bien sûr que non !

Oui, le réseau Tor peut être lent et maladroit dans certaines parties du monde, mais fonctionne généralement très bien.

Nœuds Clearnet

Ce ne sont que des nœuds ordinaires de la plèbe, fonctionnant à la maison ou dans n'importe quel autre endroit.

Leurs adresses IP indiquent principalement leur FAI.

Mais je ne me fierai pas à 100 % à l'exactitude de ces données dans les graphiques. Ces adresses IP peuvent changer à plusieurs reprises ou, si ce sont des adresses IP publiques fixes, elles sont peu nombreuses.

Elles constituent une menace pour le réseau des nœuds LN. C'est pas possible. Ces utilisateurs peuvent à tout moment prendre leurs nœuds et les connecter à un autre réseau ou même à un réseau mobile 4G et leur nœud est en ligne. J'ai vu de nombreux plébéiens faire fonctionner des nœuds dans une camionnette, en se promenant.

Conclusion

IL N'Y A AUCUNE MENACE QUE LE RÉSEAU LIGHTNING SOIT CENTRALISÉ OU PUISSE / SOIT DÉFONDU.

Ces graphiques sont surtout un appât pour les ennemis du Bitcoin, ceux qui ne savent pas les lire et n'ont aucune idée du fonctionnement des réseaux.

Comme Jestopher de Amboss l'a expliqué dans cet épisode 581 de Simply Bitcoin,

« Le LN peut s'adapter très facilement et la large distribution des nœuds et des canaux ne sera pas trop affectée si un centre de données ferme l'accès à certains nœuds cloud. Plebs pourrait redistribuer immédiatement tout le trafic via de nombreux autres pairs. »

Donc, toutes ces nouvelles folles sur la centralisation Lightning sont un FUD TOTALEMENT INUTILE.